Nivel Principiante

Imagina que estás en un edificio de oficinas. En lugar de tener una única puerta de entrada con seguridad y permitir que todos se muevan libremente adentro, la Zero Trust Architecture es como si cada puerta de cada oficina, cada pasillo y cada sala de reuniones tuviera su propia cerradura. Para pasar de una sala a otra, tienes que volver a identificarte. Nadie, ni siquiera alguien que ya está dentro, es de confianza por defecto. Siempre se verifica tu identidad y tus permisos para cada acción que haces.

Nivel Intermedio

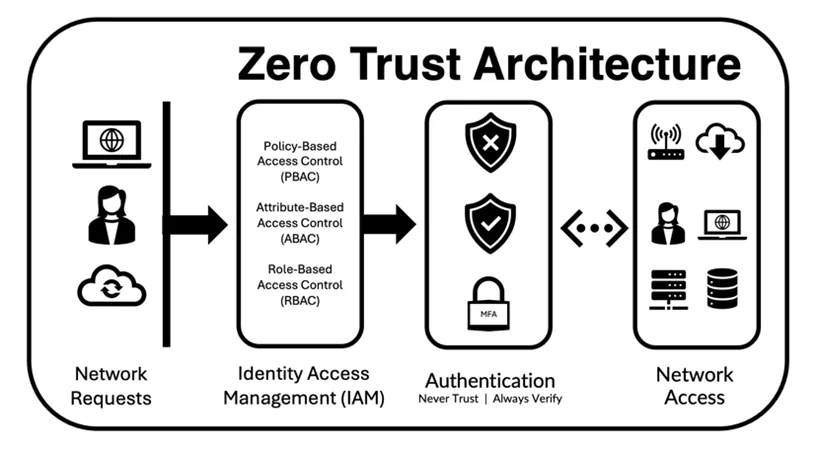

La Zero Trust Architecture es un modelo de seguridad que opera bajo el principio de «nunca confíes, siempre verifica». A diferencia de los modelos de seguridad tradicionales que asumen que todo lo que está dentro de la red corporativa es seguro, Zero Trust asume que no existe un perímetro de red confiable. Todos los usuarios y dispositivos, ya sea que estén dentro o fuera de la red, son considerados amenazas potenciales y deben ser autenticados y autorizados antes de acceder a cualquier recurso.

Los pilares de la Zero Trust Architecture son:

- Verificación de Identidad: Todos los usuarios y dispositivos deben ser verificados rigurosamente, a menudo con autenticación multifactor (MFA).

- Acceso de Mínimo Privilegio: Los usuarios solo tienen acceso a los recursos que necesitan para realizar su trabajo y nada más.

- Microsegmentación: La red se divide en segmentos pequeños y aislados para que un ataque que comprometa un área no pueda propagarse fácilmente a otras.

Nivel Avanzado

Técnicamente, la Zero Trust Architecture es una filosofía de diseño de red que se implementa con una combinación de tecnologías y políticas. En lugar de confiar en una defensa de perímetro (firewall), Zero Trust se centra en la seguridad de la identidad, el dispositivo, la carga de trabajo y los datos.

El flujo de trabajo de Zero Trust se basa en un motor de políticas que evalúa continuamente el contexto de cada solicitud de acceso. Para cada solicitud, el motor de políticas considera:

- Identidad del Usuario: Quién es el usuario, su rol y sus privilegios.

- Estado del Dispositivo: Si el dispositivo es conocido, si cumple con las políticas de seguridad de la empresa (ej. tiene un antivirus actualizado).

- Localización y Red: Desde dónde se realiza la solicitud.

- Información del Recurso: A qué recurso se intenta acceder.

Con base en esta información, el motor de políticas concede o deniega el acceso. La comunicación se realiza a través de túneles cifrados y las políticas se aplican en cada punto de acceso. El uso de microsegmentación, a menudo implementada con firewalls de aplicaciones web o servicios de red definidos por software, asegura que incluso si un dispositivo es comprometido, el daño se contenga en un segmento de la red y no se pueda mover lateralmente a otros recursos. Zero Trust es una respuesta a las amenazas modernas y un estándar de seguridad de facto para organizaciones que operan en entornos de nube híbrida y remotos.

« Volver al índice del glosario